Zostałem zhakowany - przez Palestyńczyków! ( ͡° ͜ʖ ͡°)

Zostałem zhakowany - przez Palestyńczyków! ( ͡° ͜ʖ ͡°)

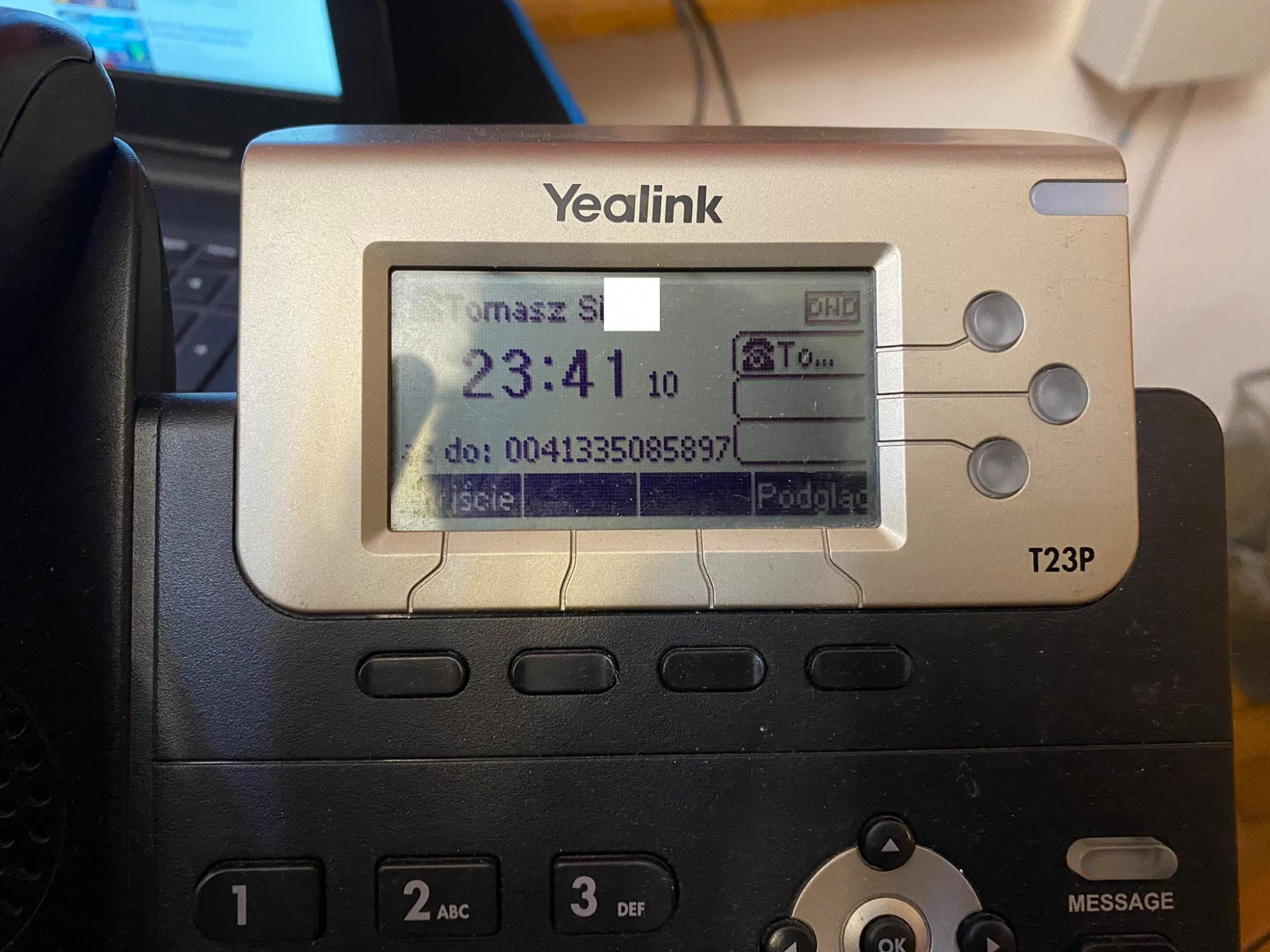

Po tygodniu przebywania w Lublinie (mimo HO zmieniam lokacje co by nie dostać pierdolc... obłędu od monotonii covidowej) wróciłem w rodzinne strony. Po pewnych pracach wieczornych z lutowaniem (druciarska naprawa kamery IP) spojrzałem na wyświetlacz mojego telefonu VoIP.

- Co do ch@!? Na wyświetlaczu wodzę komunikat o aktywnym przekierowaniu połączeń na jakiś długi numer.

Szybkie zapytanie w google na temat numeru telefonicznego - brak danych.

Wygląda jednak na to iż to numer szwajcarski, stacjonarny.

- Co tu się odp... tralalala?!

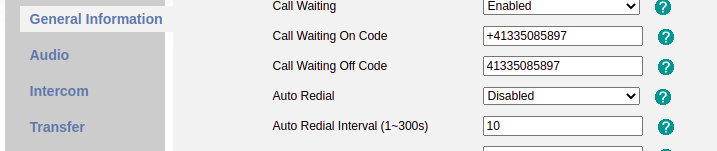

Loguje się do panelu telefonu voip, a tam wszędzie gdzie możliwe opcje przekazywania połączeń - aktywne, wprowadzony numer zagraniczny.

Ale jak przecież sieć voip ma odcięty internet, poza tym mam voipy w osobnym separowanym vlanie.

Dostałem zimnych potów... ᄽὁȍ ̪ őὀᄿ

Ktoś dostał się do mojej sieci domowej - spenetrował ją i dobrał się do VoIP. Ale czy tylko VoIPa? Jak do tego doszło? Słabe haslo wifi, jakiś serwer oberwał po SSH? Może któryś z Windowsów dostał syf? Ale sieć użytkowników domowych nie ma dostępu do vlanu VOIP.

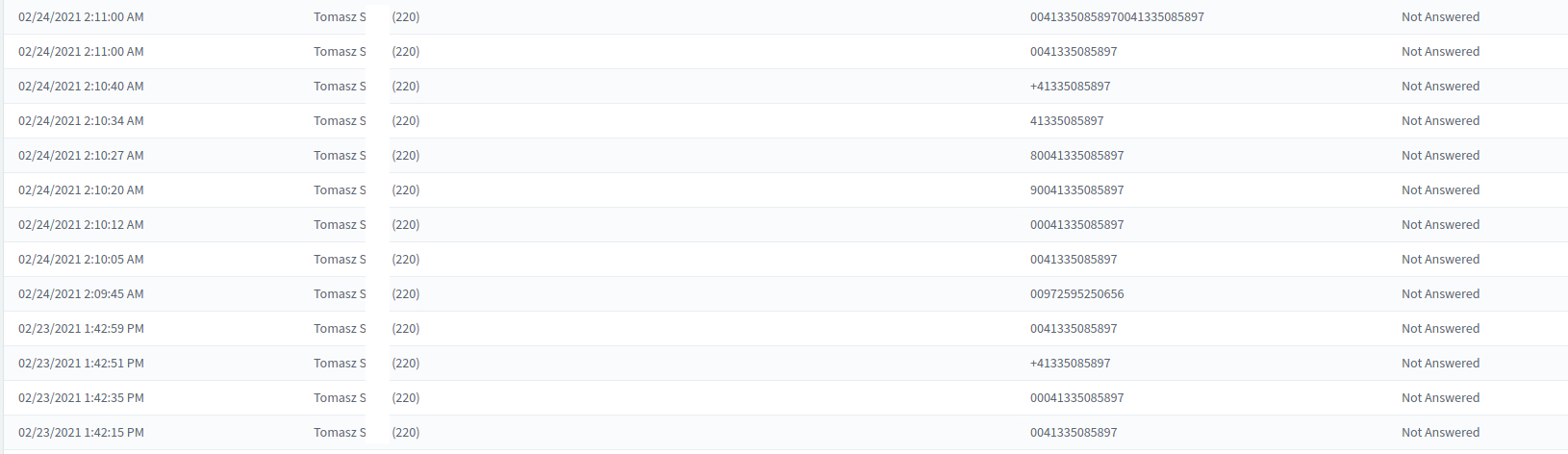

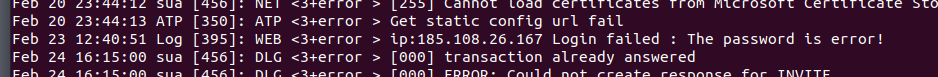

Szybkie logowania po terminalach ssh, brak podejrzanych logów na temat dostępu z ssh. Centralka też wygląda na czystą, jednak w logach ma wiele udaremnionych prób dzwonienia na nietypowe numery telefoniczne.

Pierwsze podejrzenie - terminal z windows. Ma w prawdzie dostęp do sieci voip (ale tylko po warstwie trzeciej) no i wskazuje na niego RDP z internetu. Przegląd logów - nic podejrzanego. Odpalam jednak skaner onlinowy systemu.

Szukamy dalej, w telefonie widzę były aktywne próby przekazywania połączeń przychodzących.

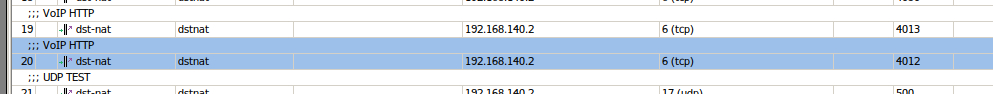

Poddaje analizie logi routerów - nic szczególnego. Zajrzenie do Firewall - NAT.

-A co my tu mamy?

Port 4013 przekierowany z internetu na panel www telefonu Yealink.

-Ale przecież mają odcięty internet.

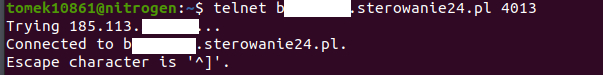

Próbuję zestawić połączenie TCP z zewnątrz na tym porcie. No tak telnet się połączył...

-Po co ja wystawiałem parę lat temu do publika, interfejs voipa... Tomek ty głąbie...

Między czasie dobrałem się do logów VoIPa - no tak na 2 minuty przed pierwszym połączeniem - niepoprawna próba logowania do konsoli WEB (godzina z logu GMT). IP wskazuje na Palestynę. Szukam danych w google, tak na te telefony istnieje exploit. Mimo zabezpieczenia się hasłem nie jestem pierwszy co ma aktywne przekazywanie połączeń.

Powiem szczerze na tym moment ulżyło mi - czyli nikt nie dostał się do mojej sieci, a jedynie do telefonu VoIP na moim biurku.

Podsumowując czy Palestyńczycy mnie naciągnęli? Nie.

Co przed tym zabezpieczyło.

Po pierwsze mój operator VoIP jest operatorem typu prepraid, zwykle więcej jak 20zł na koncie nie mam. Po drugie blokada numerów premium - zawsze spoko. Po trzecie mimo posiadania kilku numerów TRUNK nie mam skonfigurowanej trasy domyślnej routingu połączeń. Jedynie numery 6 cyfrowe lub zdefiniowane numery alarmowe mogą wyjść na zewnątrz.

Na pewno separacja sieci VoIP od internetu i sieci domowej też była na plus.

Dlaczego do tego doszło?

Wystawiłem panel logowania na niestandardowym porcie do internetu. Mimo ustawionego niestandaryzowanego hasła, telefon musiał oberwać jakimś exploitem i się otworzył.

Jaki z tego morał - nie wystawiajcie paneli zarządzania urządzeniami sieciowymi do internetu mimo zmiany hasła i protu.

A ja własnie siadam do resetu telefonu. Trzeba też trochę zabezpieczyć tego voipa ( ͡° ͜ʖ ͡°)ノ⌐■-■