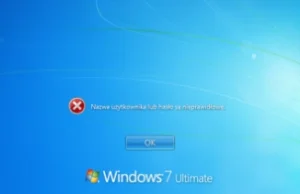

Jak zresetować hasło w Windows 7 nie mając dostępu do konta administratora

Czyli tak ogólnie, jeśli ma się fizyczny dostęp do maszyny, Windows 7 jest bezbronny. Ale biznesmeni powinni go kupić, zwiększy on ich efektywność pracy. Biznesmeni często używają laptopów.

- #

- #

- #

- #

- #

- 110

Komentarze (110)

najlepsze

Tylko szyfrowanie dysku daje szanse na zabezpieczenie danych.

Musisz jednak przyznać, że komputer bez zaszyfrowanego dysku i bez hasła na OS jest bardziej podatny na ataki od komputera bez zaszyfrowanego dysku ale z hasłem na OS, bo do tego nawiązywała moja odpowiedź.

Szyfruje całą partycję systemową od momentu bootowania .

Generalnie mając dostęp fizyczny do komputera z tym cudeńkiem na pokładzie można sobie conajwyżej zagwizdać :)

@simperium:

Twój pierwszy argument brzmiał "True Crypt jest open source." Amen.

Przeglądałeś go kiedyś? Tak w pełni żeby zrozumiec calosc? Bo oczywiste jest ze nie znajdziesz funkcji _copyAllUserPasswordsToGlobalDB().

To moze byc ukryte doslownie wszedzie, czlowiek majacy prace i zycie nie jest w stanie sam z siebie przejzec jesli ma to mu posluzyc do konkretnego celu, co innego kiedy poznawanie go jest celem samym w sobie, ale

http://www.piotrbania.com/all/kon-boot/

A ciekawe co cwaniaczek powie na to, gdy bootowanie z zewnętrznych nośników jest wyłączone, a BIOS jest na hasło? Tak właśnie jest zabezpieczony mój służbowy laptop. Grzebanie w sprzęcie nie wchodzi w grę. Poza tym hasła bym resetować nie chciał, bo nie chcę zostawić wyraźnych śladów.

dostałem kiedyś do rąk Dell Letitude (nie pamiętam dokładnie modelu, ale nie jakiś wcale najnowszy czy najstarszy). hasło na biosie to pikuś, najpierw trzeba złamać hasło sprzętowe, które przechowywane jest w jakiejś kości na płycie głównej. próbowało się robić spięcia, wgrywać bios na świeżo, uruchamiać w trybach serwisowych, etc. nic nie daje rady.

Law #2: If a bad guy can alter the operating system on your computer, it's not your computer anymore

Law #3: If a bad guy has unrestricted physical access to your computer, it's not your computer anymore

Law #4: If you allow a bad guy to upload programs to your website,

Edit: Co to w

http://preyproject.com/

I'm gonna call a couple of hard, pipe-hitting niggas to go to work on the homes here with a pair of pliers and a blow torch. [to Zed] You hear me talking, hillbilly boy? I ain't through with you by a damn sight. I'm gonna get medieval on your ass.

Co prawda mirrory już ktoś dodał, ale tu znajdziesz plik .pdf:

http://w287.wrzuta.pl/plik/42zNyukaTgJ/windows_7_-_resetowanie_hasla