Aktywne Wpisy

sildenafil +356

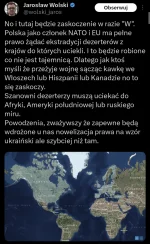

Ekspert od wojny przestawia jak będzie wyglądała hipotetyczna ekstradycja wykopków, którzy uciekną za granicę przed śmiercią na froncie wojennym. Ekspert uważa, że kraje UE i NATO będą mogły odsyłać polskich obywateli do kraju w celu przymusowej mobilizacji.

Oczywiście w internecie wszyscy piszą: "to wyjadę do Paragwaju XD". Ale jaka jest prawda - dobrze wiecie, gdy wyłączacie internet i zostajecie z myślami sam na sam.

Większość z was nie wyjedzie bo nie będzie

Oczywiście w internecie wszyscy piszą: "to wyjadę do Paragwaju XD". Ale jaka jest prawda - dobrze wiecie, gdy wyłączacie internet i zostajecie z myślami sam na sam.

Większość z was nie wyjedzie bo nie będzie

źródło: 1000000255

Pobierz

Hatsune_Kitku +352

co do #!$%@? #seriale

źródło: Screenshot_20240115-112631_Firefox~2

Pobierz

Generuje token z claimami w których jest username i password, wysyłam klientowi i on go potem przesyłam poprzez https więc nikt go po drodze nie podejrzy, ja go na serwerze sprawdzam czy został podpisany moim sekretnym słowem i jeśli tak to dekoduje playload, żeby zobaczyć kto wysyła?

#java #programowanie #webdev #kryptografia

Komentarz usunięty przez moderatora

1. Wysyłasz normalnie username/password do serwer przez JSON body

2. serwer generuje token JWT, w którym zawiera np {username:"", user_id:""}, ale *nie hasło*. Całość odsyła do klienta

3. klient w payload widzi informacje o userze (username i id) ale nie musi z nimi nic robić - korzysta jak z każdego innego tokena, przekazując go po prostu do serwera w

Dzięki za pomoc

Czy sekretne słowo do podpisu musi być zawsze to samo? Czy coś się stanie jak po restarcie serwera będzie nowe? Klienci będą musieli się chyba tylko jeszcze raz zalogować, generując sobie nowy token? Nie będzie trzeba wtedy nigdzie trzymać tokenów

@krasnoludkolo: to zależy od kilku czynników m.in jak długo będzie żył taki token (dobrą praktyką jest to aby jak najkrócej, ale życie swoje, a teoria swoje), czy zmienisz "secretKey" w swojej

http://cryto.net/~joepie91/blog/2016/06/13/stop-using-jwt-for-sessions/

:)

a jakby po prostu dać losowe UUID generowanie na starcie aplikacji?

Na pewno potrzebujesz jwt?

Pisze dla mnie i grupy znajomych aplikacje do obstawiania wyników meczy i po prostu nie chce, żeby ktoś się podpisywał jako ktoś inny ;)