Aktywne Wpisy

magazynierka_4k +13

Tak jeszcze na fali wczorajszego hejtu na GTA VI, mam dzisiaj pytanie na serio - podobała Wam się fabuła piątki?

Ja pamiętam, że zagrałam jakoś chyba 2016 rok, przeszłam i zapomniałam, nic mnie nie porwało w nitce fabularnej. Wróciłam kilka lat później, nie doszłam nawet do momentu jak Michael spotyka Franklina przy kradzieży auta z Jego posesji.

Czyli u mnie - totalnie na nie. Jak u Was?

#gtav #gta6 #gta #gry #

Ja pamiętam, że zagrałam jakoś chyba 2016 rok, przeszłam i zapomniałam, nic mnie nie porwało w nitce fabularnej. Wróciłam kilka lat później, nie doszłam nawet do momentu jak Michael spotyka Franklina przy kradzieży auta z Jego posesji.

Czyli u mnie - totalnie na nie. Jak u Was?

#gtav #gta6 #gta #gry #

Podobała się Wam fabuła GTA V?

- TAK 46.3% (401)

- NIE 32.6% (282)

- NIE WIEM 21.1% (183)

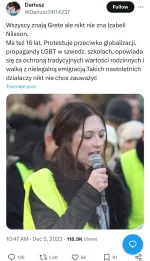

onucoutkajpysk +272

Łapcie przykład prawdziwej aktywistki, która zajmuje się realnymi problemami, a nie lata do Arabów walczyć z ropą. Spalając jednocześnie te źle paliwa kopalniane.

#bekazlewactwa

#4konserwy

#konfederacja

#bekazlewactwa

#4konserwy

#konfederacja

Kolejna zagadka z bezpieczeństwa.

Miało być co tydzień, ale wyszło rzadziej.

Zasady są proste:

- co tydzień publikuję nową zagadkę (na grafice)

- odpowiedz w komentarzu

- przed odpowiedzią nie podglądaj odpowiedzi innych (nie czytaj komentarzy)

- po 3 dniach napiszę rozwiązanie

#zagadkibezpieczenstwa #bezpieczenstwo #programowanie #programista15k #security #hasla #zagadka #it

Komentarz usunięty przez autora

Hashowanie jest z zasady nieodwracalne i takie dane są bezużyteczne (w założeniu)

Hashowanie jest algorytmem jednokierunkowym. Oznacza to, że raz zakodowanego hasła nie można już odczytać. Porównanie podczas logowania polega na zahashowaniu hasła podanego przez użytkownika i porównaniu samych hash. Jest to możliwe dzięki drugiej właściwości hashy: unikalności w zależności od tekstu wejściowego.

Z drugiej strony szyfrowanie jest algorytmem odwracalnym. Posiadając hasło można w prosty sposób odkodować zaszyfrowana wartość i poznać hasło użytkownika.

Na tym polega problem szyfrowania zastosowanego do przechowywania haseł.