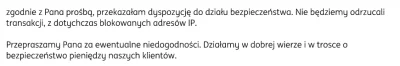

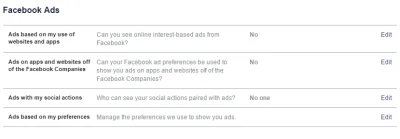

Do wszystkich którzy się srali o mój post, że @ING_Bank_Slaski blokuje mi przelewy z "osranego" VPNa i nikt nie będzie się mną przejmował (oryginalny wpis mi spadł, nie wiem czemu), oświadczam co następuje picrel.

Także tam pod wpisem było kilka takich komentarzy i po kilkadziesiąt plusów pod jednym, kolejnym razem jeśli nie wiecie o czym mówicie to proponuję zamknąć mordę.

Szacun, ING.

#ing #banki #finanse #security #itsec #bezpieczenstwo < taguje, bo pisałem

Także tam pod wpisem było kilka takich komentarzy i po kilkadziesiąt plusów pod jednym, kolejnym razem jeśli nie wiecie o czym mówicie to proponuję zamknąć mordę.

Szacun, ING.

#ing #banki #finanse #security #itsec #bezpieczenstwo < taguje, bo pisałem

źródło: comment_1634749631RJ2bh7YMv8Rjj8muwRPnmV.jpg

Pobierz

Znacie jakis fajny wirus na scammerow? Chcieli mnie dzisiaj naciać podając sie za pko, ze ktos niby wzial na moje dane kredyt. Udawalem kretyna komputerowego, obiecalem im wyslac swoje dane, ale na maila, "bo telefony #!$%@?".

Najlepiej cos destrukcyjnego, bo osobiscie znam tylko Jana Pawła ze starych czasow, a scammerow nie cierpie i chetnie bym im cos wiecej sprobowal zaszkodzic podsylajac pdf'a czy cos takiego ( ͡° ͜

Do mnie kiedyś dzwonili z jakimiś odsetkami od BTC. Rozmawiałem chwilę z Ukrainką, ale jak tylko ktoś się zorientował, że w #!$%@? walę to w połowie jej słowa rozłączył nas i tyle.

Lepiej zrobisz jak dasz nać do cern'u albo sms na 8080 (jak jest co wysyłać).

Dzieki za 8080, nie pomyslalem o tym, zglosilem tylko do pko na ich infolinie, ale laska wprost mowi ze milicja nic z tym nie robi.