Aktywne Wpisy

piotre94 +108

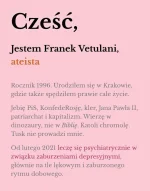

Jak to jest, że zazwyczaj problemy natury psychicznej idą w parze z lewicowymi poglądami? ( ͡º ͜ʖ͡º) #bekazlewactwa #patologiazmiasta #psychologia

bert74 +6

Jednym z problemów filozofii #blackpill , który dostrzegłem, to niezrozumienie sytuacji "Chadów". Często przeceniany jest tutaj ich styl życia, rzekomo opierający się wyłącznie na zdobywaniu kolejnych partnerek, nie wykazując przy tym najmniejszego zaangażowania. Blackpill popada tutaj w ekstremum.

Nie wiem, jak każdy z Was definiuje Chada, to sprawa dość indywidualna. Miałem w życiu wiele partnerek, w większości były to "ONS". Najczęściej poznawałem je przez aplikacje randkowe typu Tinder. Moja liczba matchy oscyluje

Nie wiem, jak każdy z Was definiuje Chada, to sprawa dość indywidualna. Miałem w życiu wiele partnerek, w większości były to "ONS". Najczęściej poznawałem je przez aplikacje randkowe typu Tinder. Moja liczba matchy oscyluje

Tytuł: Książę mgły

Autor: Carlos Ruiz Zafón

Gatunek: literatura młodzieżowa

★★★★★★☆☆☆☆

Po Księcia mgły sięgnąłem po raz drugi, pamiętałem jak kilka lat temu podobała mi się ta książka, jednak teraz, po dość długim czasie, nie pamiętałem już, co w niej było tak niesamowitego - dlatego musiałem po nią sięgnąć ponownie. Po przeczytaniu jej po raz drugi stwierdzam jednak, że trochę wydoroślałem i to już nie jest lektura dla mnie :P.

Historia opisywana przez Zafona jest spójna, do tego krótka - przeczytanie całości zajmuje jeden-dwa dni. Przyczynia się do tego też dosyć płynne jej prowadzenie i wartkość, w Księciu... nie ma zbędnych czy nużących elementów. Pamiętam, że gdy czytałem ją po raz pierwszy, bałem się głównego antagonisty, jego poczynań i wpływu, z jakim działał na bohaterów - trójki dających się polubić nastolatków.

Gdybym oceniał Księcia mgły te kilka lat temu, stwierdziłbym że jest to jedna z lepszych, przyjemniejszych, ale też straszniejszych książek, jakie czytałem - myślę że oceniłbym ją na 8/10. Po tych kilku latach, przy okazji przerobienia większej ilości powieści, niestety tak wysoko jej nie mogę ocenić, co nie zmienia faktu, że wciąż jest to dobra lektura ;).

#bookmeter #czytajzwykopem

Komentarz usunięty przez autora Wpisu