W typ przypadku na

- aadm10

- denis-szwarc

- cult_of_luna

- Spring_is_coming

- Goglez

- +7 innych

Wszystko

Wszystkie

Archiwum

6

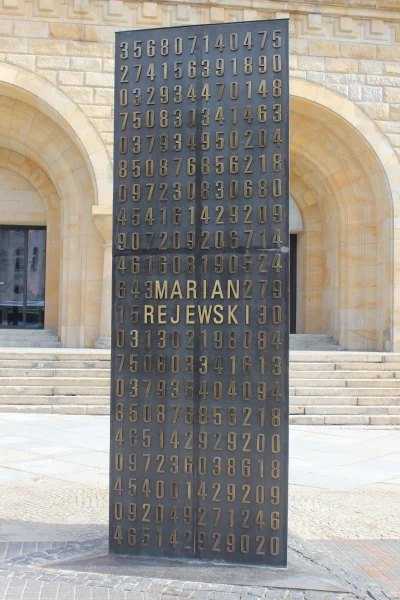

Marian Rejewski, Jerzy Różycki i Henryk Zygalski – naukowcy z biura szyfrów Sztabu Głównego – dokonują dekryptażu niemieckiej maszyny szyfrującej „Enigma”. Tymczasem pracą polskich kryptologów coraz bardziej interesują się zagraniczne służby wywiadowcze...

z11

Historia łamigłówek opublikowanych w Internecie w 2012 r., które próbowało rozwiązać dziesiątki tysięcy ludzi - w tym najlepsi kryptolodzy na świecie. Kim jest tajemnicza organizacja Cicada 3301, która je opublikowała i jakie są jej cele?

z4

Nowa książka Dermota Turinga docenia polski wkład w złamanie Enigmy. W wywiadzie dla Polskiego Radia autor powiedział, że Polacy wyprzedzali o 6 czy 7 lat Brytyjczyków, jeśli chodzi o złamanie Enigmy.

z13

Ekspozycja poświęcona jest pracy trzech Polaków - Mariana Rejewskiego, Jerzego Różyckiego i Henryka Zygalskiego - oraz rozwinięciu ich wysiłków przez brytyjskiego matematyka Alana Turinga i jego zespół pracujący w Bletchley Park.

z5

Ostatni artykuł wprowadzający was do nowoczesnego języka programowania jakim jest Julia okazał się sukcesem. Tym razem postaramy się wam przybliżyć inne matematyczne narzędzie używane do kryptologi…

zBądż wybitnym matematykiem

Dostań stypendium naukowe na King’s College w Cambridge

Obroń pracę doktorską

Napisz pracę która jest jedną z najważniejszych w matematyce

Wybucha wojna

Zacznij pracę w jednostce wojskowej

Opracuj maszynę która skraca wojnę o kilka alt

Zostań twórcą "Pierwszego komputera"

Jesteś ojcem sztucznej inteligencji, i współczesnej informatyki

Jesteś jednym z najwybitniejszych naukowców

Chcą cię wsadzić do więzienia bo okazuje się, że jesteś homoseksualistą

Zostajesz poddany chemicznej kastracji

Zostajesz odsunięty od

580

Sprzedał ją za 45 tys. euro.

z8

Rok 1932 był w pewnym sensie „ciszą przed burzą”. Republika Weimarska po cichu rozbudowywała arsenał wojskowy. W parlamencie dosyć dużą reprezentację posiadała Narodowo-Socjalistyczna Niemiecka Partia Robotników. Co prawda, w wyborach prezydenckich, zorganizowanych na początku 1932 roku...

z

źródło: comment_NM1GwVo4uM11iQi2a3cUgycTYkQvPLto.jpg

Pobierz4

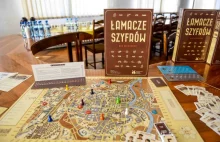

Na rynku planszówek pojawiła się gra zupełnie inna niż wszystkie. „Łamacz Szyfrów” nawiązuje do złamania niemieckiego kodu Enigma przez poznańskich kryptologów.

z6

Wykład dr. Marka Grajka.

z2

Minister obrony narodowej Antoni Macierewicz odwołał płka Jacka Rychlicę ze stanowiska szefa Narodowego Centrum Kryptologii. Nowym szefem NCK został Tomasz Mikołajewski.

zWykop.pl

#historia #ciekawostkihistoryczne #kryptologia #mikroreklama

źródło: comment_xjRDIlqvvJHz1TqOdRGAqLuVQBhvtM5a.jpg

Pobierz