Najpierw musisz być świadomy potencjalnych zagrożeń i problemów.

W tym filmie tłumaczę niektóre z nich.

#ukraina #wojna #bezpieczenstwo

- szogun

- Nie_rozumiem

- drzwi_do_piwnicy

- kvas

- tler

- +6 innych

Autor

Wszystkie

Archiwum

457

Cisza służy powodzeniu operacji wojskowych. Nie wszyscy rozumieją, że publikowanie zdjęć samolotów czy informowanie o ruchach wojsk może utrudnić pracę. Znalazłem kilkanaście przykładów i na ich podstawie pokazuję, jak z pozoru błahe informacje mogły wpłynąć na bezpieczeństwo.

z

360

Jak zabezpieczone były pierwsze bomby atomowe? Jakie metody wykorzystano aby broń nie mogła zostać użyta przez nieupoważnione osoby? Jak wyglądała procedura weryfikowania rozkazu od prezydenta? Co to są arming plugs, in-fligh insertion, weak link?

z

czemu mam zakładać konto na e-sąd zawczasu?

547

Garść porad zebranych w jednym miejscu. Alerty BIK, konto w systemie E-sąd, weryfikacja OC w UFG, WAP Billing, cyfrowy testament, U2F i 2FA.

z

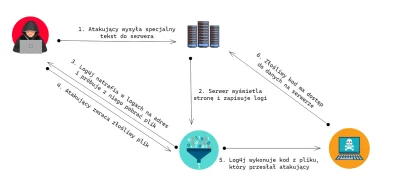

źródło: comment_1640866339BO2XyFaninUvubDrkfAHm2.jpg

Pobierz

źródło: comment_1639471713qCJ3iDT198reWpU0LG5jO1.jpg

Pobierz

754

Myślisz, że tryb prywatny w przeglądarce sprawia, że jesteś niewidzialny? Sądzisz, że jeśli korzystasz z VPNa to nikt nie wie co robisz? Zobacz jak wiele informacji o naszych działaniach zapisuje system operacyjny oraz strony, z których korzystamy.

z

394

Jakie zabezpieczenia stosowano w konsolach Xbox? Jak chroniono się przed piractwem? Dowiesz się nie tylko jak omijano zabezpieczenia ale też jak one działały.

z

491

Dlaczego piractwo na najnowszych konsolach praktycznie nie istnieje? Jakie metody stosują producenci aby gier nie dało się łatwo kopiować? Historia zabezpieczeń stosowanych w konsolach PlayStation. Zobaczysz jakie rozwiązania wykorzystywano i jak je omijano.

z

Wykop.pl

• Prezydent Ukrainy spotkał się ostatnio z Senatorami USA poprzez wideokonferencję. Dwóch z nich – pochwaliło się tym faktem na Twitterze. Teoretycznie mogli tak pomóc w namierzeniu prezydenta. W przeszłości