Na reddicie widzę, że ktoś miał podobne akcje we wrześniu :/

#banggood #wyciek #hacking

źródło: obraz_2023-10-18_123444964

PobierzWszystko

Wszystkie

Archiwum

źródło: obraz_2023-10-18_123444964

Pobierz

źródło: industrialna dusza dreda

Pobierz

źródło: 4OucMURba

Pobierz12

PSNC publikuje serię ciekawych podcastów o tematyce naukowej, ale jest o nich strasznie cicho i przydałoby im się więcej wyświetleń i rozgłosu

z

źródło: Grafika

Pobierz13

O policyjnych radiotelefonach w standardzie TETRA. Czy można wykorzystać ten standard aby dowiedzieć się, czy interesują się nami służby? Czy stosowanie zamkniętych standardów szyfrowania jest dobrym podejściem? Jak NSA podsłuchiwało lokalne służby podczas szczytu klimatycznego na Bali parę lat temu

z

źródło: 800px-Temu_logo.svg

Pobierz

źródło: win10

Pobierz393

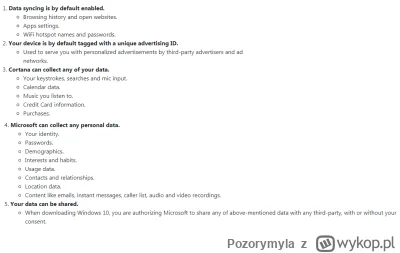

W lipcu wykradziono tajny klucz bezpieczeństwa Microsoftu, który został przez Chiny użyty do włamania się na konta poczty e-mail rządu USA. Warunek wyścigu spowodował obecność klucza w zrzucie awaryjnym, który przeniesiono do zewnętrznej sieci podłączonej do internetu. Microsoft poprawił procedury.

z

Wykop.pl

Podróże

Gospodarka

Ukraina

Technologia

Motoryzacja

Sport

Rozrywka

Informacje

Ciekawostki

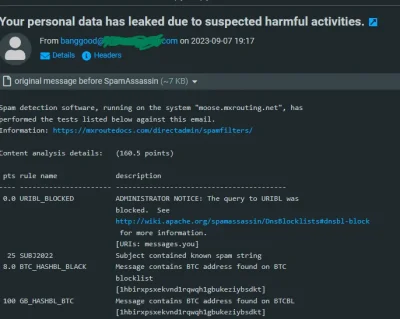

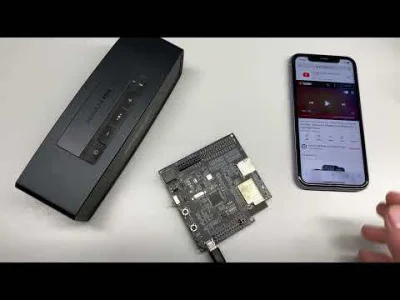

napotkałem na taki rodzynek, co to jest?

#informatyka #siecikomputerowe #hacking #pytanie #dns

źródło: temp_file5915977052025539586

Pobierz