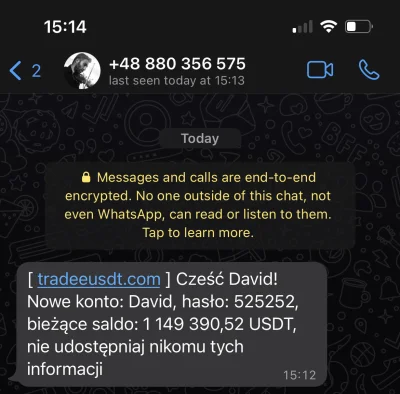

Używasz kodów 2FA generowanych przez aplikację na telefonie? Super. Ale warto pamiętać, że ta metoda nie jest odporna na phishing. #od0dopentestera

Ale jak to? To proste. Te kody możesz podać na złośliwej stronie/podyktować przestępcy podszywającemu się przez telefon.

Jak to wygląda w praktyce możesz zobaczyć w tym fragmencie filmu - gdzie moi widzowie logują się na wcześniej założone konto - bo wyświetlam im kod 2FA.

Jakie jest rozwiązanie tego problemu? Klucze

Ale jak to? To proste. Te kody możesz podać na złośliwej stronie/podyktować przestępcy podszywającemu się przez telefon.

Jak to wygląda w praktyce możesz zobaczyć w tym fragmencie filmu - gdzie moi widzowie logują się na wcześniej założone konto - bo wyświetlam im kod 2FA.

Jakie jest rozwiązanie tego problemu? Klucze

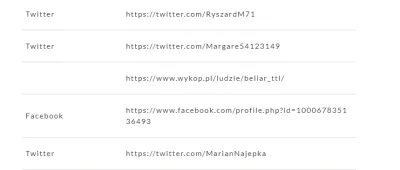

- konto usunięte

- Summar

- Herbatnik

- ptaszyszko

- Adrian77

- +437 innych

Chcesz być wołany do podobnych wpisów? Zaplusuj ten komentarz.

- ExitMan

- Juze_K

- kapitan_sebek

- ross89

- Naczelnyadorator

- +117 innych

14. Czy jakiś bank to wspiera?

Nie.

@KacperSzurek: I to jest właśnie dla mnie najdziwniejsze, ostatnio przebywam za granicą i ciągle muszę zmieniać karty sim bo bank nie wyśle przelewu bez kodu SMS. Klucz U2F rozwiązałby ten problem ale najwidoczniej dla banków to zbyt trudne ( ͡° ʖ̯ ͡°)

- RHarryH

- kamil_snk

- konto usunięte

- janusz-lece

- m1ck

- +43 innych

Publiczność przed debatą i po debacie zapytano, jaka jest ich opinia wobec powyższej tezy.

Przed debatą 53 proc publiczności wspierało ową tezę, 47 proc było przeciw.

Po debacie i usłyszeniu argumentów przeciwko roboczej tezie 16 % więcej ludzi opowiedziało się po stronie wspolreprezentowanej przez Sikorskiego.

Chadosław ᕦ(òóˇ)ᕤ

Pomijam kwestie, że w ogóle ignoruje się wole narodu ukraińskiego, że ukraina nie chce być "neutralna" tylko